セキュリティとサイバー攻撃 ITパスポート対策テクノロジ系技術要素編⑧

5 views

2023-11-072023-11-05

情報セキュリティとは

情報セキュリティとは、組織や個人が保有する情報資産を守り、情報のやり取りに関する安全性や信頼性を確保することです。企業における情報資産としては、顧客情報、営業情報、知的財産関連情報、人事情報などが挙げられます。

コンピュータやネットワークからなる仮想的な空間をサイバー空間といい、これに対する攻撃はサイバー攻撃とも呼ばれ、物理的な対策にとどまらないセキュリティ対策が必要となっています。

脆弱性

脆弱性はセキュリティ上狙われやすい弱さを意味する言葉で、プログラムやネットワークの仕様だけでなく管理体制やモラルなどの人的な要因や設備等の物理的な要因もこれに含まれます。

不正のトライアングル

不正行為は以下3つの要素が全て揃ったときに発生するという考え方です。

- 機会

- 動機

- 正当化

不正を起こさせないためには、これらの要素を作らないことが重要になります。

シャドーIT

会社が許可していないITサービスや機器を従業員が勝手に使用してしまうことをシャドーITといいます。例えば、私物のPCに業務情報を勝手に保存しているなどがこれにあたり、情報漏洩等のリスクを高めることになります。

バグ

プログラムが設計者が意図した動作と違う動作をしてしまうことをバグといいます。特にセキュリティ上危険なバグををセキュリティホールといい、これを放置しておくとその箇所を利用して攻撃が行われる可能性があり危険です。

外部から購入したソフトウェアの場合、セキュリティホールが発見されるとセキュリティパッチと呼ばれる修正用のプログラムが配布されるので、情報を確認し素早くこれを適用することが重要になります。

マルウェア

マルウェアとは悪意あるソフトウェアの総称で、コンピュータウイルス,ボット,スパイウェア,ランサムウェア、ファイルレスマルウェアなどが含まれます。

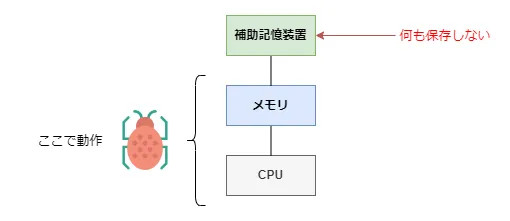

ファイルレスマルウェア

補助記憶装置にファイルを保存することなくメモリ上で動作するマルウェアを指します。実行ファイルがないため、ウィルス対策ソフトで検出しにくく、電源を落とすと消えるので証拠も残りづらいという特徴を持ちます。

コンピュータウイルス

コンピュータウイルスはマルウェアのうち、以下の機能を1つ以上持つものとされています。

| 自己伝染機能 | 自身をコピーして他のプログラムやシステムに伝染する機能。 |

|---|---|

| 潜伏機能 | 特定の条件を満たすまでは、影響を与える動作を行わない機能。 |

| 発病機能 | データのは破壊など不正な処理を実行する機能。 |

ワーム

ネットワークを通じて自己増殖を繰り返しながら不正を働くソフトウェアを指します。

トロイの木馬

無害なソフトウェアを装って侵入し、裏で不正な動作をするソフトウェアを指します。

マクロウイルス

表計算ソフトで使われるマクロ機能(表計算ソフト上でプログラムを実行できる機能)を悪用するコンピュータウィルス。

ガンブラー

改ざんされたWebサイトを使い、閲覧者にウィルスを感染させようとする手法やそのために用いられるマルウェアを指します。

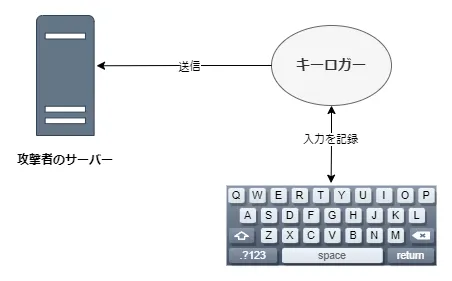

キーロガー

キーボードの入力情報を記録して、外部に送信し、パスワードなどを盗み出すソフトウェアを指します。このように利用者が気が付かない内に情報を盗み出すソフトウェアはスパイウェアとも呼ばれます。

アドウェア

強制的に広告を表示するソフトウェアを指します。ただし、広告を表示する代わりに無償で使えるタイプのソフトウェア全般を意味することもあります。

ボット

感染したコンピュータを攻撃者が遠隔操作によって操作できるタイプの不正プログラムを指します。遠隔操作のための接続窓口はバックドアとも呼ばれます。

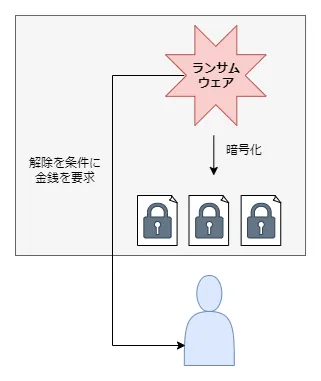

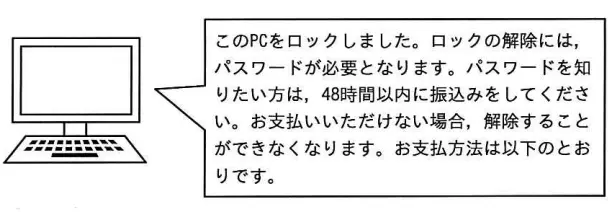

ランサムウェア

感染したコンピュータ内のファイルを勝手に暗号化またはロックし、解除して欲しければ金銭を払えと要求するソフトウェアです。

攻撃手法

ソーシャルエンジニアリング

パスワードなどのセキュリティ情報や機密情報を盗み見る、嘘をついて聞きだすなど人的な手段で不正に入手することを指します。

クラッキング

システムに不正に侵入してデータを破壊したり、情報を盗み出したりすること全般を意味します。

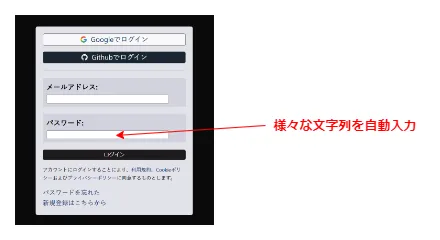

パスワードを破る攻撃

パスワードクラッキングとも呼ばれるパスワードを特定し、システムに不正にログインしようとする攻撃には以下のものがあります。

辞書攻撃

辞書に登録されている単語やその組み合わせを次々と試してパスワードを破ろうとする攻撃手法です。

ブルートフォース攻撃

総当たり攻撃とも呼ばれ、文字や数字の組合せを総当たりで試していきパスワードを破ろうとする攻撃手法です。

パスワードリスト攻撃

流出したアカウント情報のリストを利用して不正ログインを試みる攻撃手法です。

Webサイト関連の攻撃

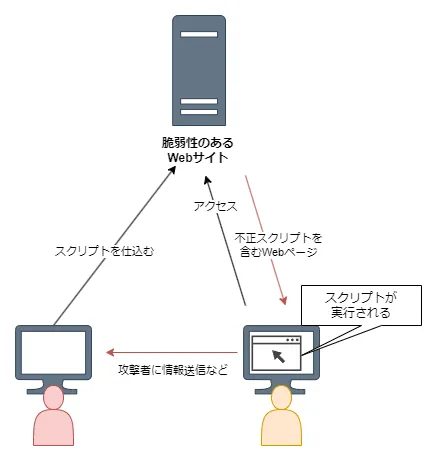

クロスサイトスクリプティング

掲示板やコメント欄などユーザーが文章を投稿できる機能を持つWebサイトに、悪意あるスクリプト(プログラム)を投稿することで閲覧者のブラウザ上でスクリプトを動作させ、情報を盗み出すなどする攻撃。

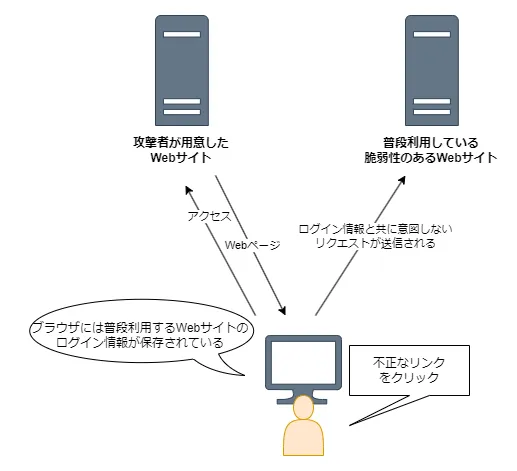

クロスサイトリクエストフォージェリ

攻撃者が用意した悪意あるWebサイトを開かせリンクをクリックさせるなどしてWebブラウザを不正に操作し、特定のサイト上で掲示板に勝手に書き込みを行う、情報を変更する、送金するなどの利用者が意図しない動作を行わせる攻撃。

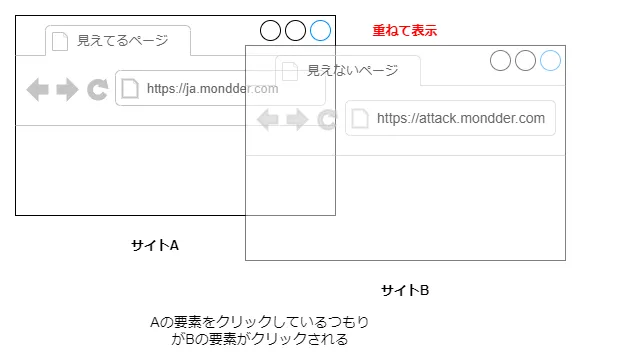

クリックジャッキング

攻撃者が用意したWebページの上に透明に加工された別のサイトを重ねて表示し、ユーザーが意図しない操作を行わせる攻撃できす。

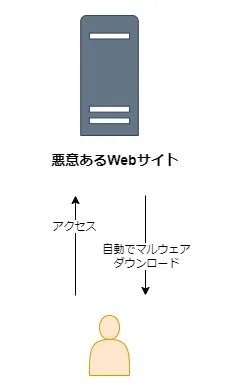

ドライブバイダウンロード

悪意あるWebサイトに誘導し、自動でマルウェアをダウンロードさせてPCを感染させる攻撃手法です。

ディレクトリトラバーサル

URLを操作して公開が意図されていないディレクトリにアクセスし情報を盗みだそうとする攻撃です。

SQLインジェクション

入力欄にデータベースを操作する言語であるSQL上で意味ある文字列を入力するするとによってデータベースを不正に操作しようという攻撃です。

SELECT * FROM テーブル1 WHERE password = '入力値';

例えば、ユーザーからの入力を「入力値」の部分に入れて実行するプログラムがあった場合、「1' OR '1' = '1」などと入力されると、

SELECT * FROM テーブル1 WHERE password = '1' OR '1' = '1';

となり、OR '1' = '1'により条件が必ず真になるため、全ての情報が表示されてしまいます。

これを防ぐには、SQL上で意味を持つ文字列(「'」など)を無害な文字に置換する(サニタイジング)かデータベース操作用のライブラリ当で用意されているプレースホルダという仕組みを使ってSQL文を組み立てるといった対策が必要になります。

通信に関する攻撃

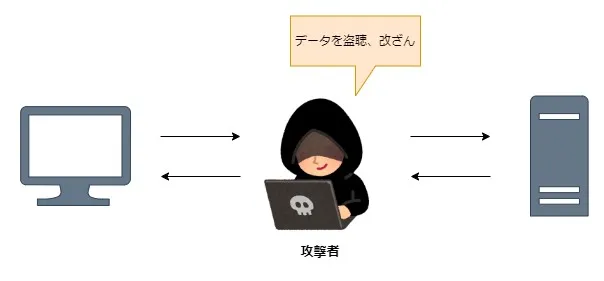

中間者攻撃(MITM攻撃)

Man-in-the-middle攻撃とも呼ばれ、正規の通信者の間に攻撃者が割り込んで、情報を盗み見る、改ざんするなどの攻撃を行う手法です。

MITB攻撃

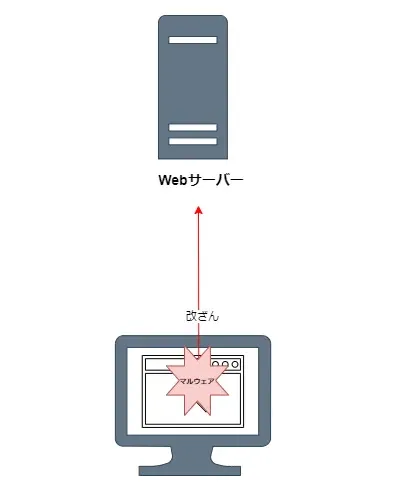

MITBは、Man-in-the-browserの略で、攻撃者が仕込んだ悪意のあるソフトウェアがブラウザから送信される情報を改ざんするなどして意図しない操作を行わせる攻撃手法です。

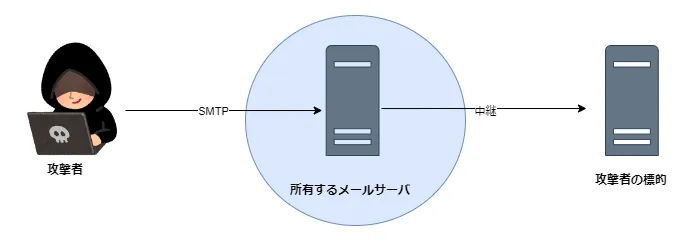

第三者中継

自分が運営するメールサーバーが関係のない第三者に勝手に利用されてしまうことを指します。サーバーに制限をかけていないとこういったことが可能で、迷惑メール等の送信に悪用される危険性があります。オープンリレーと呼ばれることもあります。

IPスプーフィング

送信元IPアドレスを偽装することを指します。IPアドレスを偽装すると返信が届かないため通信は行えませんが、DoS攻撃などに利用されることがあります。

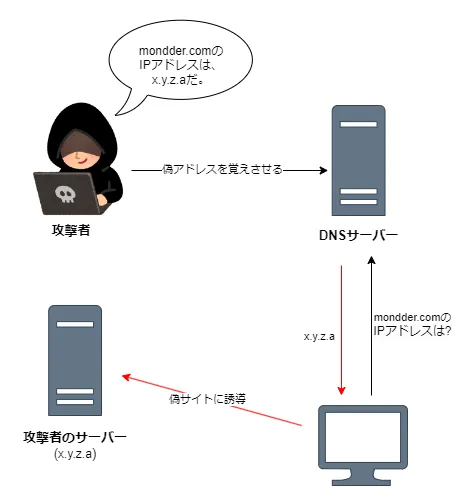

DNSキャッシュポイズニング

DNSサーバーに誤ったキャシュ情報(一時的な保存情報)を記憶させることで、DNSサーバーに問い合わせた際、偽のIPアドレスを返すようにさせ、偽サイト等に誘導する手口をいいます。

セッションハイジャック

セッション情報を盗むなどしてクライアント、サーバー間の通信(セッション)を乗っ取り、情報を詐取するなどする攻撃です。

クリプトジャッキング

ユーザーに気が付かれないようマルウェアを動作させるなどしてユーザーのコンピューティング資源を利用して暗号資産(仮想通貨)のマイニングを行う攻撃です。

ゼロデイ攻撃

アプリケーションやOSに脆弱性が発見されてからその修正プログラムが配布されるまでの間に脆弱性をついて行われる攻撃を指します。

標的型攻撃

最初から特定の個人や企業にターゲットを定めて行われる攻撃を指します。

水飲み場型攻撃

ターゲットがよく利用しているWebサイトを改ざんしてマルウェアを仕込んでおくなど、罠を張ってターゲットがかかるのを待つタイプの攻撃を指します。

やり取り型攻撃

身分を偽装するなどしてターゲットとやりとりし、信頼させてからウィルスを送りつける等の攻撃手法です。

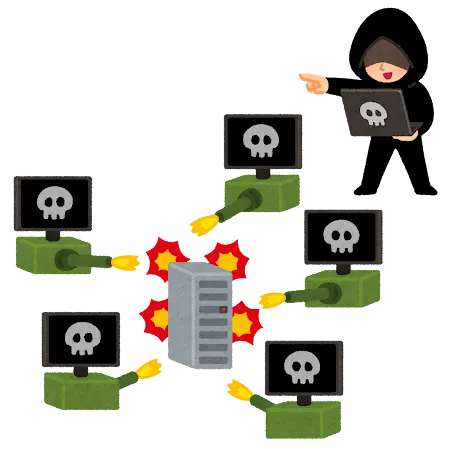

DoS攻撃

DoSは、Denial of Serviceの略で、大量のデータを送りつけるなどしてサービスを妨害する攻撃を意味します。複数のコンピュータが一斉にアクセスしてサービスを妨害する攻撃は、DDoS攻撃とも呼ばれます。

バッファオーバーフロー

データの記憶領域に上限を超えるサイズのデータを送りつけて、溢れたデータで隣接する領域を書き換え、不正な動作を起こさせる攻撃です。

RAT

Remote Administration Toolの略で、標的のコンピュータをネットワークを通して遠隔から不正操作するプログラムを指します。

ポートスキャン

サーバーで稼働しているアプリケーションのポート番号を探る行為を指します。それ自体には害はありませんが、攻撃を仕掛けるための準備として行われることがあります。

ITパスポート試験平成30年春問67

サイバー攻撃の例ではないものはどれか。

ITパスポート試験平成30年春問87

情報セキュリティ上の脅威であるゼロデイ攻撃の手口を説明したものはどれか。

ITパスポート試験平成31年春問65

企業での内部不正などの不正が発生するときには, “不正のトライアングル” と呼ばれる3要素の全てがそろって存在すると考えられている。 “不正のトライアングル” を構成する3要素として, 最も適切なものはどれか。

ITパスポート試験令和3年問65

シャドーIT の例として,適切なものはどれか。

ITパスポート試験平成29年春問60

情報セキュリティにおける脅威と脆弱性のうち, 脆弱性に該当するものはどれか。

ITパスポート試験平成29年秋問56

PC 内のファイルを暗号化して使用不能にし, 復号するためのキーと引換えに金品を要求するソフトウェアを何と呼ぶか。

ITパスポート試験平成30年秋問77

情報セキュリティの脅威に関する説明 1~3 と, 用語の適切な組合せはどれか。

- Web ページに,利用者の入力データをそのまま表示するフォーム又は処理があるとき,第三者が悪意あるスクリプトを埋め込み, 訪問者のブラウザ上で実行させることによって, cookie などのデータを盗み出す攻撃

- 多数の PC に感染し, ネットワークを介した指示に従って PC を不正に操作することによって,一斉攻撃などを行うプログラム

- 利用者に有用なプログラムと見せかけて, インストール及び実行させることによって,利用者が意図しない情報の破壊や漏えいを行うプログラム

ITパスポート試験令和2年問58

受信した電子メールに添付されていた文書ファイルを開いたところ, PCの挙動がおかしくなった。疑われる攻撃として,適切なものはどれか。

ITパスポート試験平成30年春問66

PCで電子メールの本文に記載されていた URL にアクセスしたところ,画面に図のメッセージが表示され, PC がロックされてしまった。これは,何による攻撃か。

ITパスポート試験平成28年秋問80

キーロガーやワームのような悪意のあるソフトウェアの総称はどれか。

ITパスポート試験令和元年問100

脆弱性のあるIoT機器が幾つかの企業に多数設置されていた。その機器の1台に マルウェアが感染し,他の多数のIoT機器にマルウェア感染が拡大した。ある日のある時刻に,マルウェアに感染した多数のIoT機器が特定のWebサイトへ一斉に大 量のアクセスを行い,Webサイトのサービスを停止に追い込んだ。このWebサイトが受けた攻撃はどれか。

ITパスポート試験令和2年問60

暗号資産(仮想通貨)を入手するためのマイニングと呼ばれる作業を,他人のコンピュータを使って気付かれないように行うことを何と呼ぶか。

ITパスポート試験令和4年問91

ソーシャルエンジニアリングに該当する行為の例はどれか。

ITパスポート試験平成29年春問81

Web サーバの認証において,同じ利用者 ID に対してパスワードの誤りがあらかじめ定められた回数連続して発生した場合に, その利用者 ID を自動的に一定期間利用停止にするセキュリティ対策を行った。 この対策によって, 最も防御の効果が期待できる攻撃はどれか。

ITパスポート試験平成27年春問84

クロスサイトスクリプティングに関する記述として, 適切なものはどれか。

ITパスポート試験令和5年問58

Web サイトなどに不正なソフトウェアを潜ませておき, PCやスマートフォンなどのWeb ブラウザからこのサイトにアクセスしたとき, 利用者が気付かないうちに Web ブぜいラウザなどの脆弱性を突いてマルウェアを送り込む攻撃はどれか。

ITパスポート試験令和4年問95

攻撃対象とは別の Web サイトから盗み出すなどによって,不正に取得した大量の認証情報を流用し,標的とする Webサイトに不正に侵入を試みるものはどれか。

ITパスポート試験平成30年秋問60

オンラインバンキングにおいて, マルウェアなどでブラウザを乗っ取り,正式な取引画面の間に不正な画面を介在させ, 振込先の情報を不正に書き換えて、攻撃者の指定した口座に送金させるなどの不正操作を行うことを何と呼ぶか。

ITパスポート試験平成28年春問64

SQLインジェクションの対策などで用いられ、 処理の誤動作を招かないように, 利用者がWebサイトに入力した内容に含まれる有害な文字列を無害な文字列に置き換えることを何と呼ぶか。

ITサービスマネージャー令和元年午前2問24

メールサーバ(SMTP サーバ)の不正利用を防止するために,メールサーバにおいて行う設定はどれか。

ITパスポート試験平成27年秋問81

不正アクセスを行う手段の一つであるIPスプーフィングの説明として, 適切なものはどれか。

ITパスポート試験令和3年問56

インターネットにおいてドメイン名と IP アドレスの対応付けを行うサービスを提供しているサーバに保管されている管理情報を書き換えることによって,利用者を偽のサイトへ誘導する攻撃はどれか。

ITパスポート試験令和3年問94

特定の PC から重要情報を不正に入手するといった標的型攻撃に利用され,攻撃対象の PC に対して遠隔から操作を行って,ファイルの送受信やコマンドなどを実行させるものはどれか。

ITパスポート試験令和5年問73

攻撃者がコンピュータに不正侵入したとき, 再侵入を容易にするためにプログラムや設定の変更を行うことがある。 この手口を表す用語として,最も適切なものはどれか。

これだけで受かるITパスポート

https://ja.mondder.com